流行WordPress缓存插件WP-Super-Cache近日曝出高危漏洞,攻击者可在页面中注入恶意代码,这使得数百万WordPress网站处于危险之中。

WP Super Cache是一个经典的老牌且好用的缓存插件,可以大大提高网站性能,所以一直都是WPer们几乎必装的东东之一。当然,本站也不例外。

漏洞详情

攻击者可以使用一个精心构造的查询语句向插件缓存文件列表页面中插入恶意脚本。为了能够保证正常显示内容,页面会请求一个有效的随机数(nonce),这种情况下就需要网站管理员手动检查该特殊会话了。

注入的恶意脚本会执行一系列恶劣且猥琐的事情,比如添加一个管理员账户、注入后门等。

网站管理员们经常会使用WP-Super-Cache文件的密钥来选择合适的缓存文件进行加载,而该漏洞正好是存在WP-Super-Cache显示缓存文件密钥信息的过程中,所以该漏洞的危害很大。

如上图显示 $details[ ‘key’ ]字段被插入进了页面代码中。

如果$details变量的‘key’参数中包含了get_wp_cache_key() 函数的返回(也就是用户cookies中的数据),那么攻击者就可在页面中插入恶意脚本。

安全建议

建议使用了WP-Super-Cache的WordPress网站管理员尽快升级该插件至1.4.4版本,本站已早早升级。

原创文章,作者:老D,如若转载,请注明出处:https://laod.cn/505.html

评论列表(2条)

为毛线用了这个插件不生效,底下也没有时间截,确认没有冲突插件,不会冲突主题,阿里云标准虚拟主机,求解决方法 :???:

@Tetsai:你启用了没有?点高级

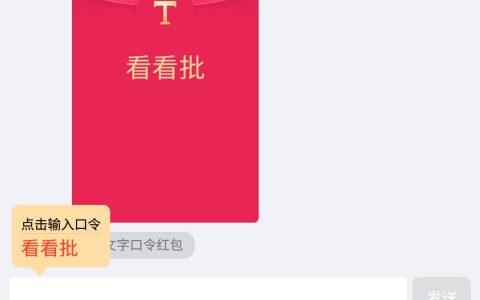

缓存功能

启用缓存以便加快访问。 (推荐)

mod_rewrite 缓存模式。

PHP 缓存模式。 (推荐)

传统缓存模式。

Mod_rewrite 方式最快;PHP 方式几乎与前者一样快并且容易部署;传统模式比它们稍慢,但是更灵活且部署简单。建议新用户使用 PHP 缓存模式。