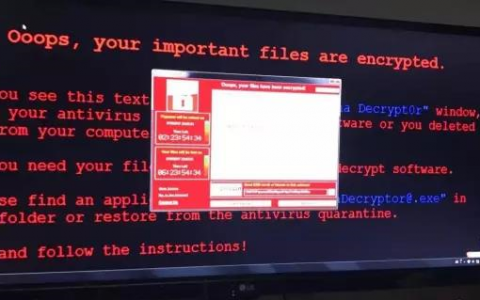

据BBC报道,计算机网络病毒攻击已经扩散到74个国家,包括美国、英国、中国、俄罗斯、西班牙、意大利等。请注意:目前国内正在大规模的传播勒索软件,本次攻击的主要目标是位于全国各地的高校。

疑似通过校园网传播,十分迅速。目前受影响的有贺州学院、桂林电子科技大学、桂林航天工业学院以及广西等地区的大学。

另外有网友反映,大连海事大学、山东大学等也受到了病毒攻击

攻击者利用Windows系统默认开放的445端口在高校校园网内进行传播,攻击者不需要用户进行任何操作即可进行感染。

感染后设备上的所有文件都将会被加密,攻击者声称用户需要支付300~600美元的比特币才可以解锁。

而目前众多高校学生正在忙着论文,一旦被加密即使支付也不一定能够获得解密密钥。

漏洞名称:

Microsoft Windows SMB远程任意代码执行漏洞 (MS17-010)

包含如下CVE:

CVE-2017-0143 严重 远程命令执行

CVE-2017-0144 严重 远程命令执行

CVE-2017-0145 严重 远程命令执行

CVE-2017-0146 严重 远程命令执行

CVE-2017-0147 重要 信息泄露

CVE-2017-0148 严重 远程命令执行

漏洞描述

SMBv1 server是其中的一个服务器协议组件。

Microsoft Windows中的SMBv1服务器存在远程代码执行漏洞。

远程攻击者可借助特制的数据包利用该漏洞执行任意代码。

以下版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511和1607,Windows Server 2016。

修复方案

方法1

1.目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁,网址为https://technet.microsoft.com/zh-cn/library/security/MS17-010

对于XP、2003等微软已不再提供安全更新的机器,推荐使用360“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

免疫工具下载地址:http://dl.360safe.com/nsa/nsatool.exe

2.安装正版操作系统、Office软件等。

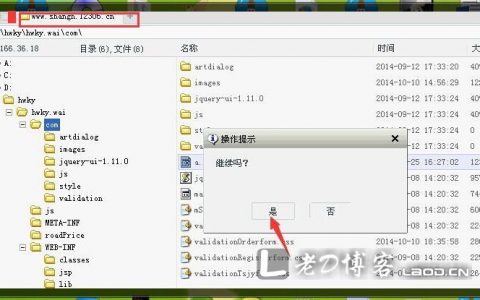

3.关闭445、137、138、139端口,关闭网络共享;

4.强化网络安全意识,“网络安全就在身边,要时刻提防”:不明链接不要点击,不明文件不要下载……

5.尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘/U盘/网盘上。

方法2

更新不了系统的解决方案,批处理禁用该漏洞可能利用到的端口,全版本通用,自编写,右键管理员启动即可

venus.zip

我写的为了保险起见将漏洞所涉及的端口全部禁用了

蠕虫病毒细节:

病毒payload

蠕虫病毒扫描ip并进行传播

doublepulsar后门安装

方法3:应急脚本

rem 关闭智能卡服务

net stop SCardSvr

net stop SCPolicySvc

sc config SCardSvr start=disabled

sc config SCPolicySvc start=disabled

rem 开启服务

net start MpsSvc

rem 开机启动

sc config MpsSvc start=auto

rem 启用防火墙

netsh advfirewall set allprofiles state on

rem 屏蔽端口netsh advfirewall firewall add rule name=”deny udp 137 ” dir=in protocol=udp localport=137 action=block

netsh advfirewall firewall add rule name=”deny tcp 137″ dir=in protocol=tcp localport=137 action=block

netsh advfirewall firewall add rule name=”deny udp 138″ dir=in protocol=udp localport=138 action=block

netsh advfirewall firewall add rule name=”deny tcp 138″ dir=in protocol=tcp localport=138 action=block

netsh advfirewall firewall add rule name=”deny udp 139″ dir=in protocol=udp localport=139 action=blocknetsh advfirewall firewall add rule name=”deny tcp 139″ dir=in protocol=tcp localport=139 action=block

netsh advfirewall firewall add rule name=”deny udp 445″ dir=in protocol=udp localport=445 action=block

netsh advfirewall firewall add rule name=”deny tcp 445″ dir=in protocol=tcp localport=445 action=block

pause

原创文章,作者:老D,如若转载,请注明出处:https://laod.cn/3551.html

评论列表(10条)

有样本吗,想在学校运行一下 :cool: :cool:

我就怕根本没人知道有我这个学校

局域网怎么破,我这破网吧怕怕的

怎么下载关闭端口

@夜星辰:https://laod.cn/security/guanbi-445-duankou.html

这东西扩散的也太广太快太突然了,这后来twitter上的MalwareTech发表的博客老D你怎么看 以及MalwareTech说的这个iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

应急脚本怎么用

脚本咋用,求教

venus.zip 咋下载??

今天在bilibili看到的。http://www.bilibili.com/video/av10515686/

作为Windows10,很幸运。不过,还是迅速地把445关了。